1. Introduction

1.1 Inscription sur Amazon Web Service

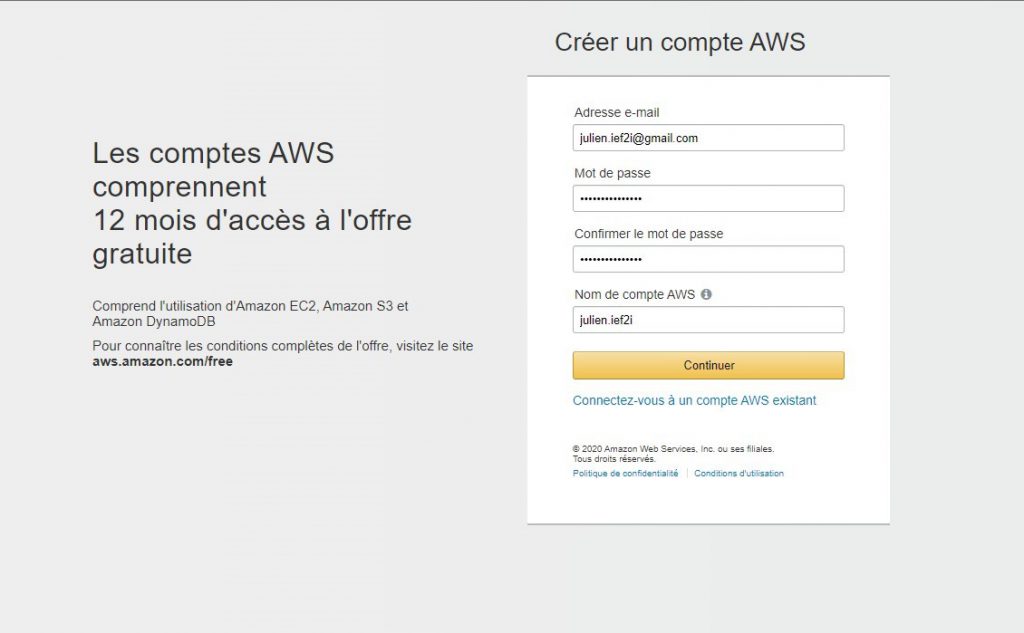

Avant de pouvoir utiliser les services d’AWS, il faut d’abord s’inscrire sur le site https://aws.amazon.com/. Pour ce faire,

Entrez votre adresse mail, mot de passe ainsi que le nom de votre compte AWS.

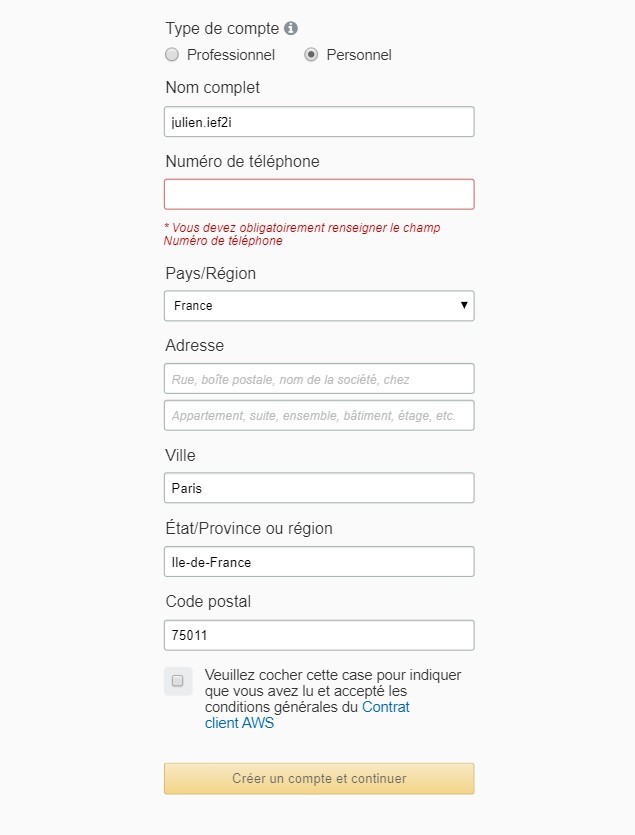

Remplissez les champs du formulaire comme indiquez ci-dessous. Cliquez sur Créer un compte et continuer.

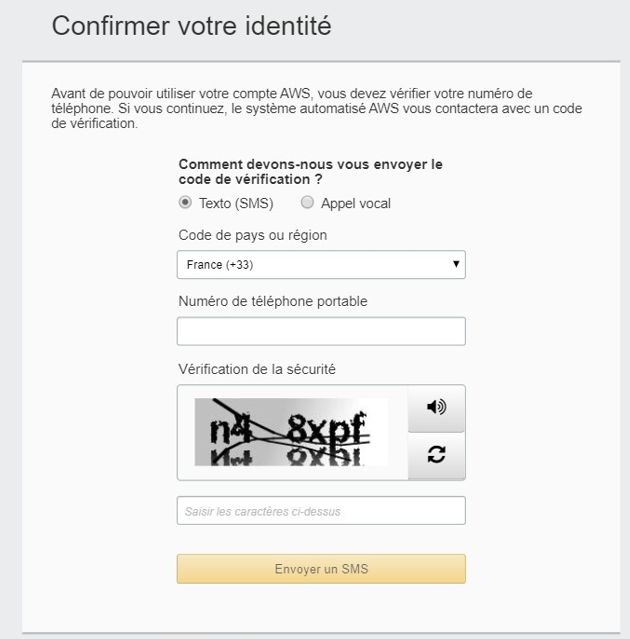

Entrez votre numéro de téléphone et remplissez le captcha pour confirmer votre identité. Cliquez sur Envoyer un SMS.

Il vous faudra par la suite entrez vos coordonner bancaire pour finaliser l’inscription de votre compte.

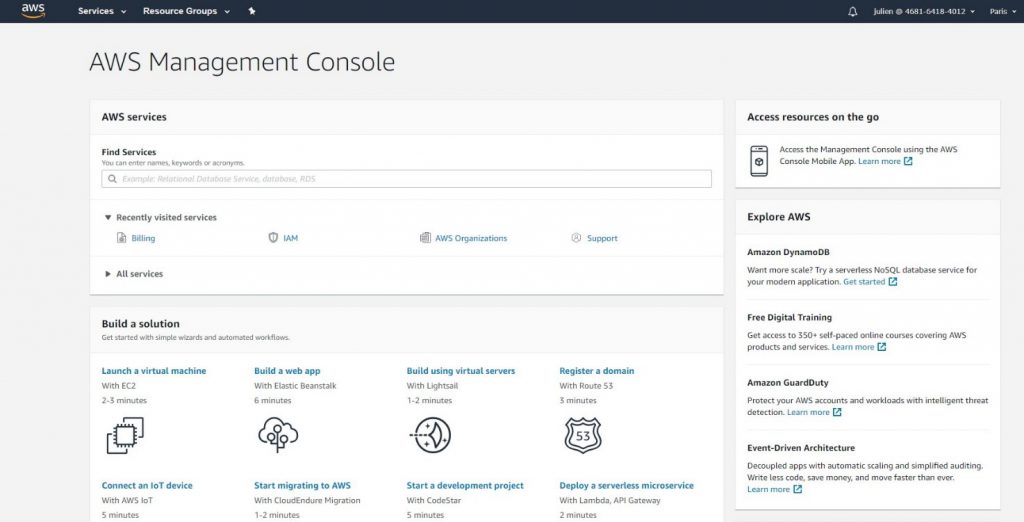

Nous sommes bien connectés à la console de management d’AWS.

1.2 Génération de la clé d’authentification et utilisation AWS CLI

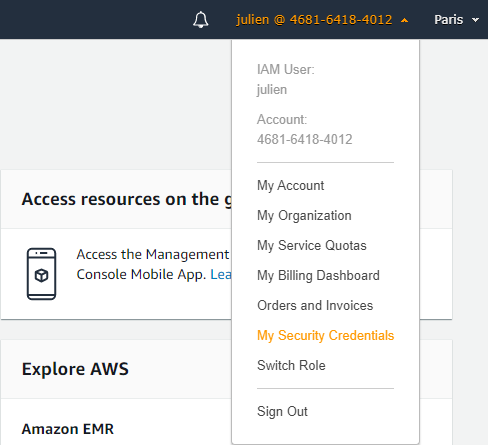

Une fois connecté,

cliquez sur votre nom de compte puis cliquez sur My Security Crendentials.

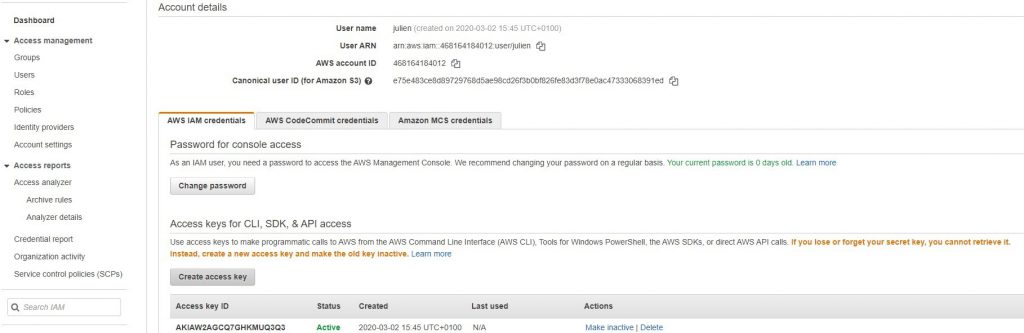

Cliquez ensuite sur Create access key.

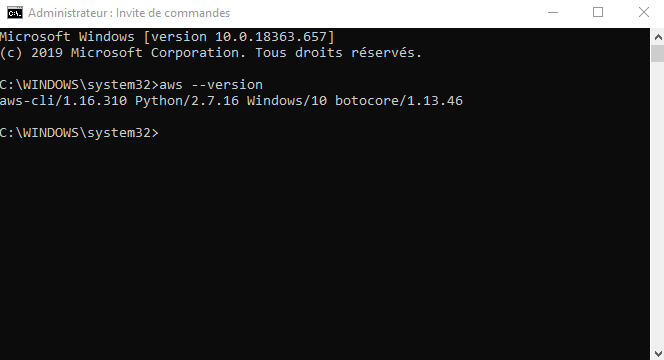

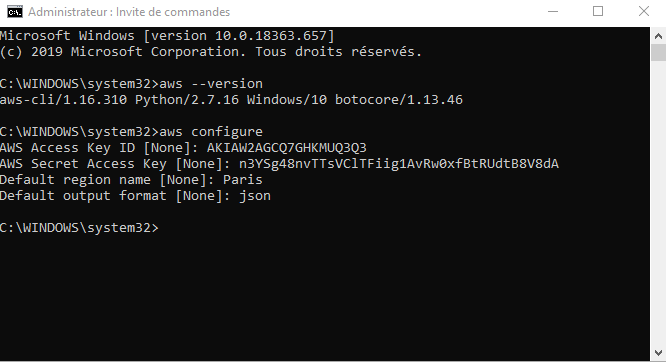

Installez le module AWS CLI. Une fois fait, ouvrez maintenant la CLI puis tapez la commande suivante pour voir la version AWS CLI.

Tapez ensuite la commande aws configure puis renseignez les informations suivantes.

Nous pouvons voir à l’aide de cette commande les utilisateurs qui sont créé. Pour notre cas, aucun utilisateur est créé.

2. Infrastructure de blog

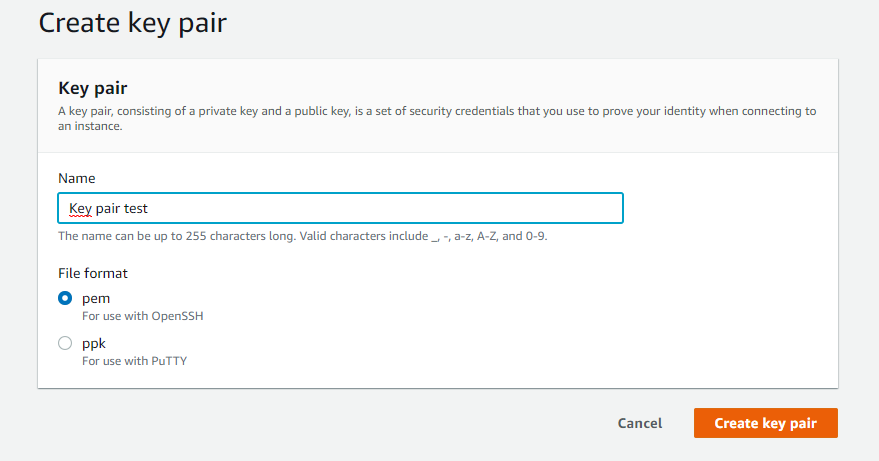

2.1 Création d’une paire de clé

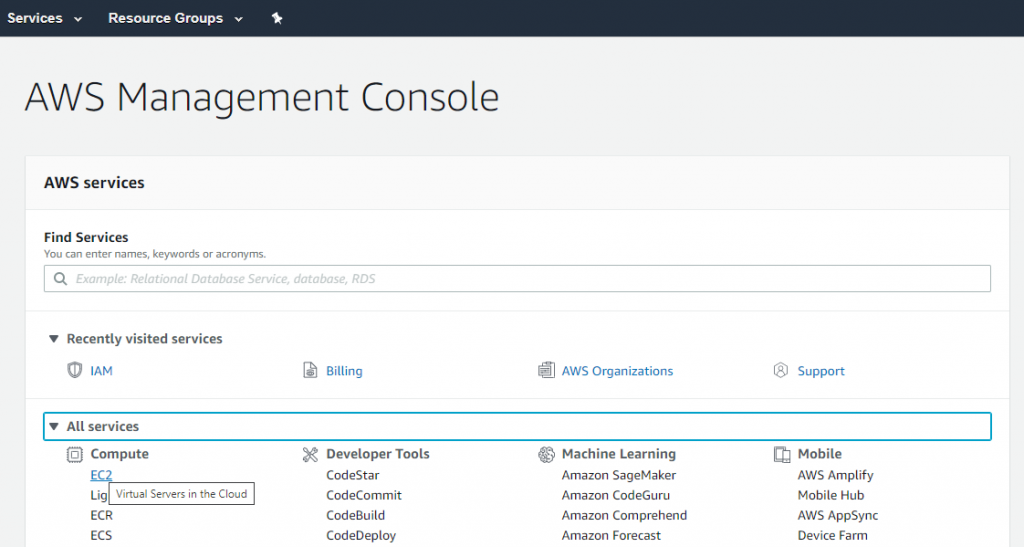

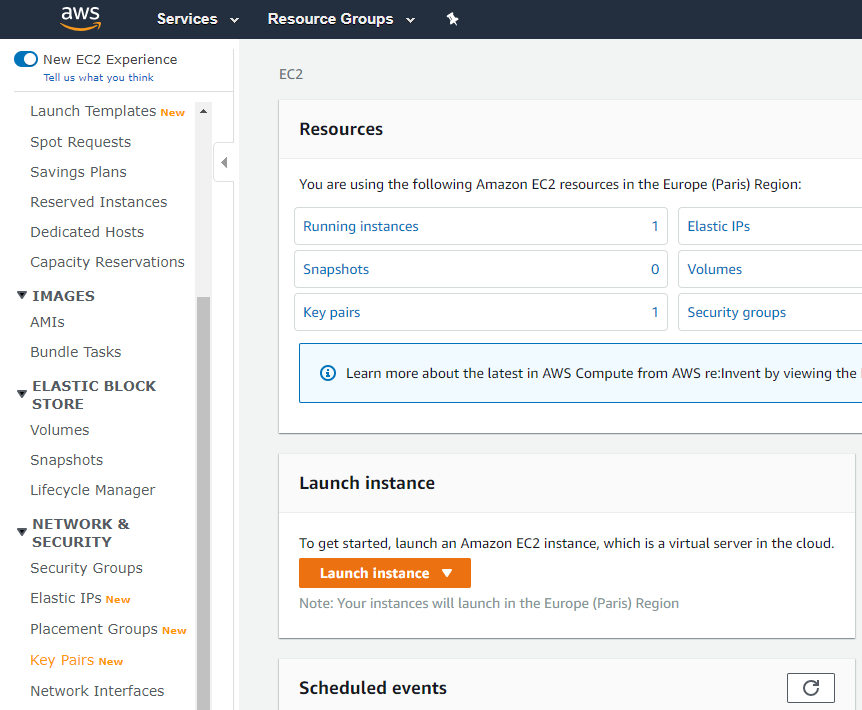

Depuis la console de management, déroulez le menu All services et cliquez sur EC2.

Cliquez ensuite sur Key Pairs.

Cliquez sur Create key pair.

Indiquez le nom de la paire de clé ainsi que son format puis cliquez sur Create key pair.

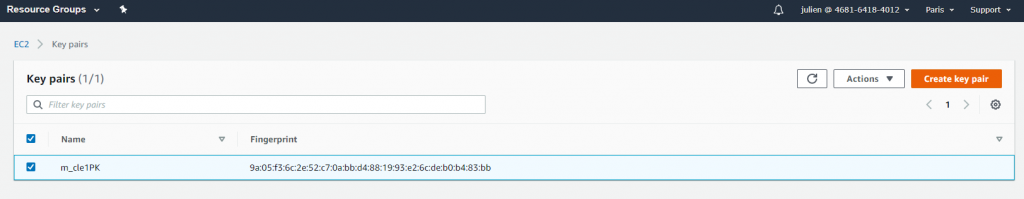

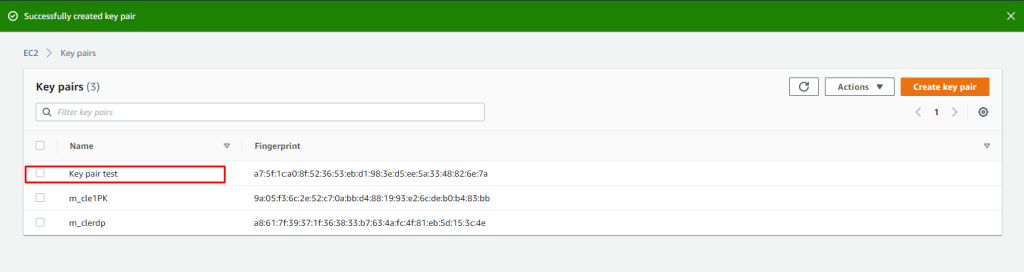

La paire de clé a bien été créé.

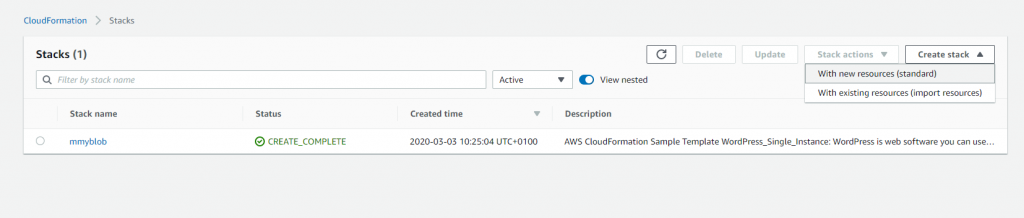

2.2 Création d’une pile

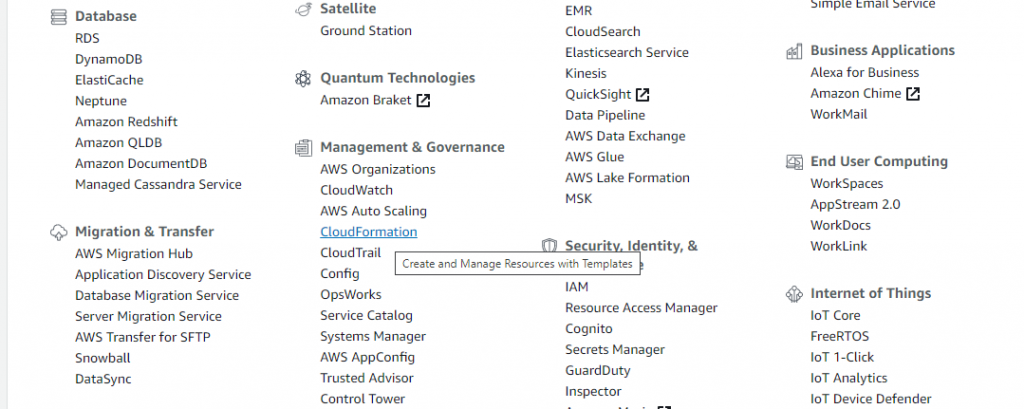

Depuis la console de management AWS, accédez a Cloudformation.

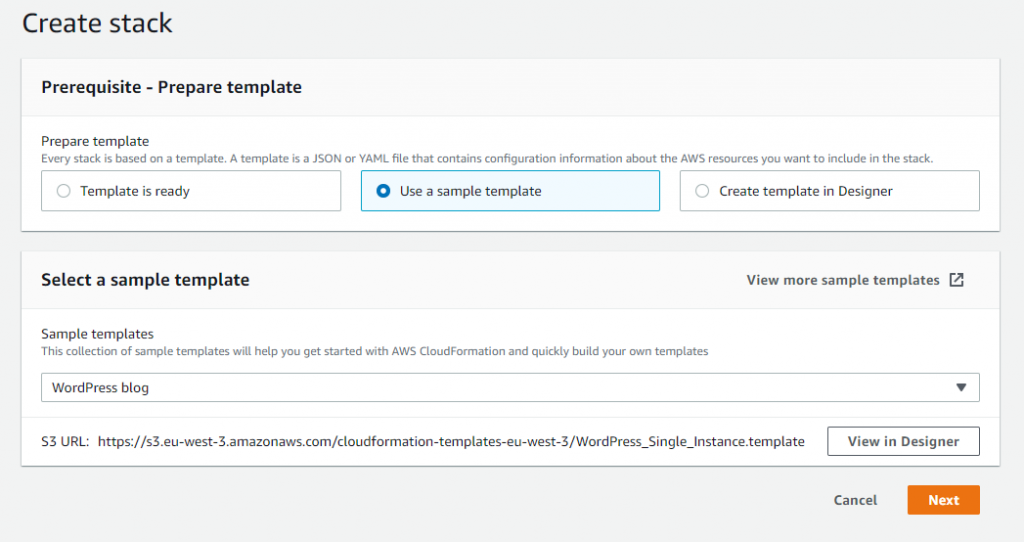

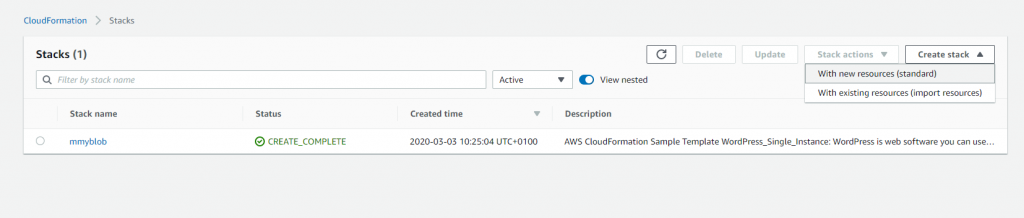

Cliquez sur Create stack puis With new ressources (standard).

Sélectionnez Use a sample template et un template WordPress blog. Cliquez sur Next.

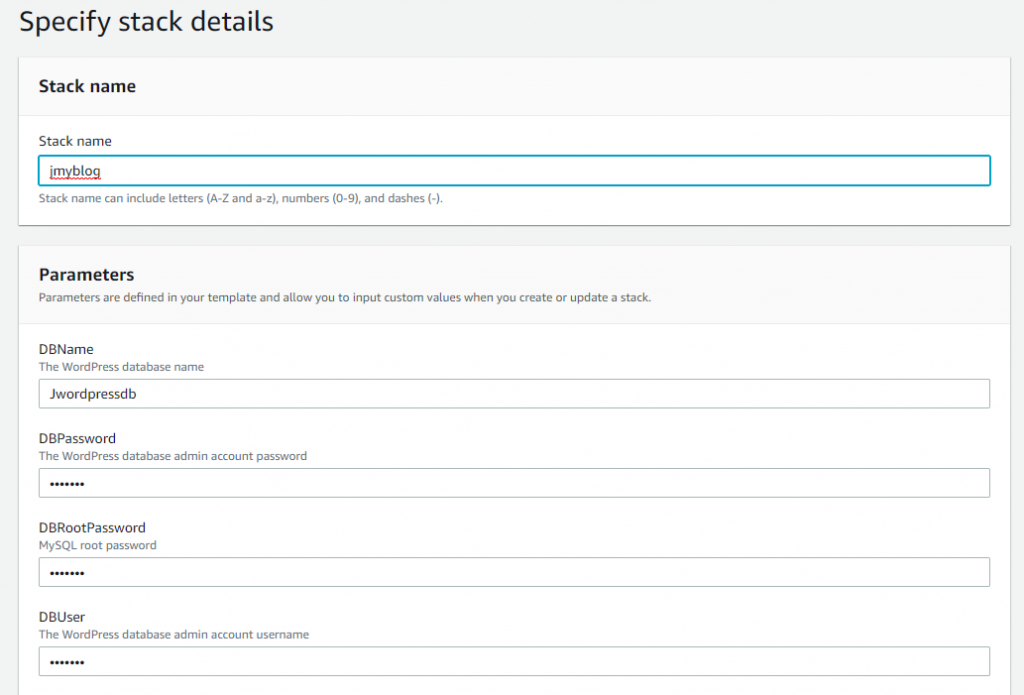

Donnez un nom au stack puis remplissez les champs ci-dessous.

Sélectionnez t2.micro comme instanceType car elle est gratuite, sélectionnez ensuite la paire de clé précédemment créé. Cliquez sur Next.

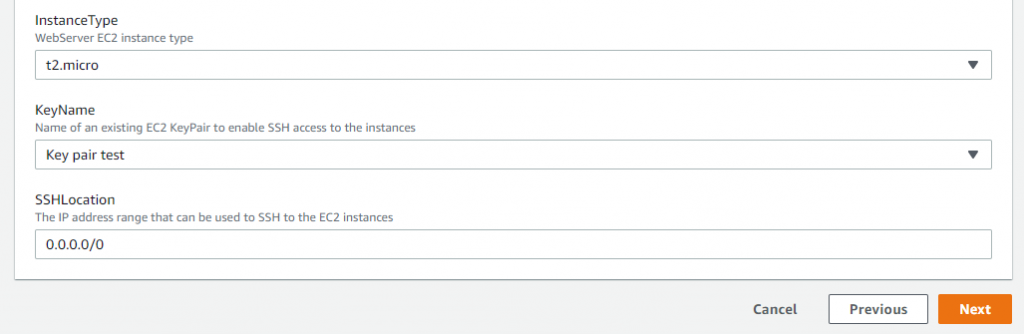

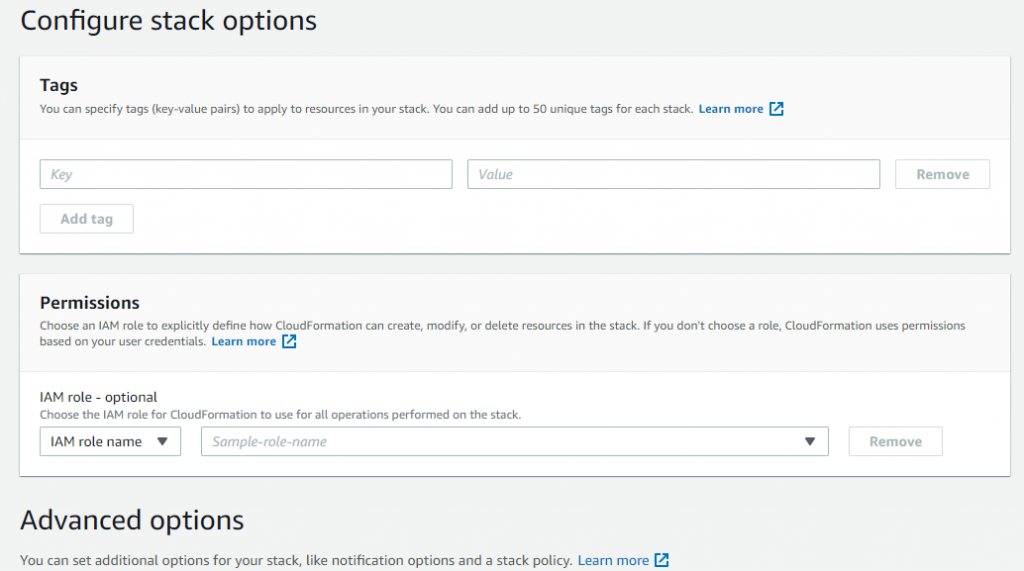

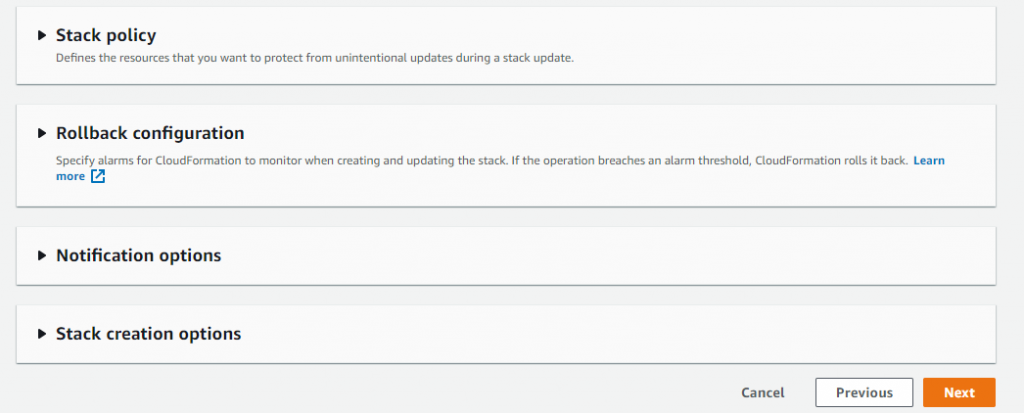

Laissez les options par défaut. Cliquez sur Suivant.

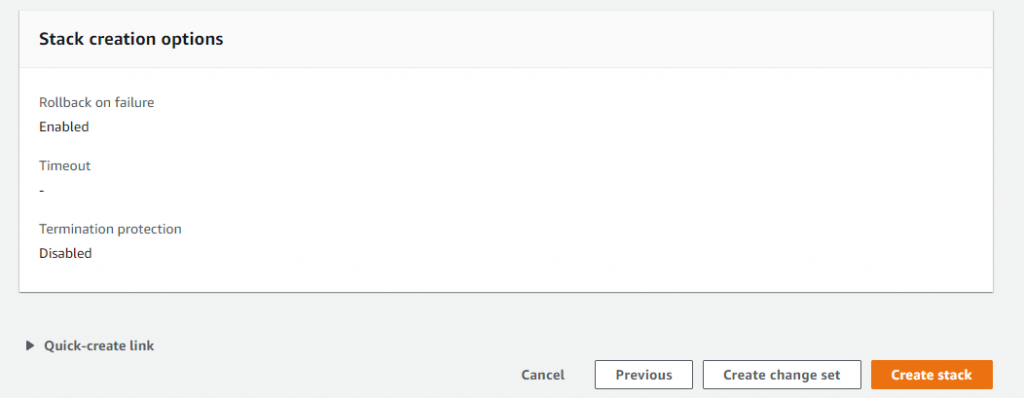

Voici un récapitulatif du stack créé. Cliquez sur Create stack.

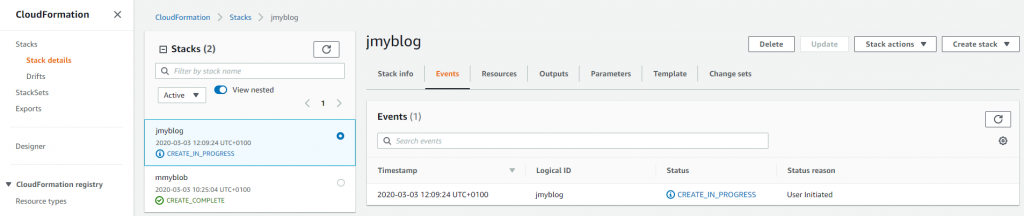

Le stack a bien été créé.

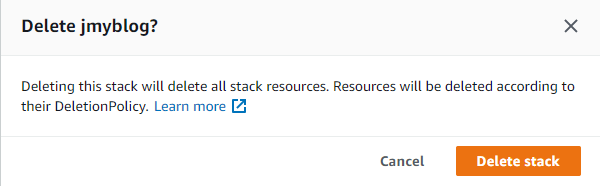

Si vous voulez supprimer le stack précédemment créé, sélectionnez le stack et cliquez sur Delete.

Cliquez sur Delete stack.

Le stack sera ensuite

supprimé.

2.3 Création des utilisateurs

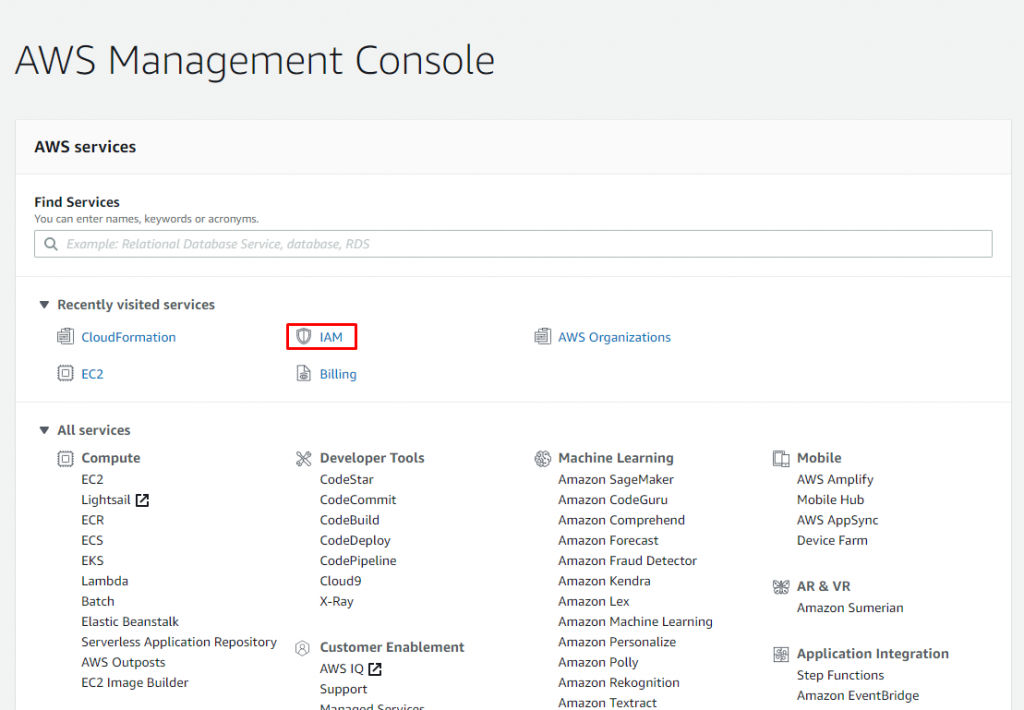

Depuis la console de management AWS, cliquez sur IAM.

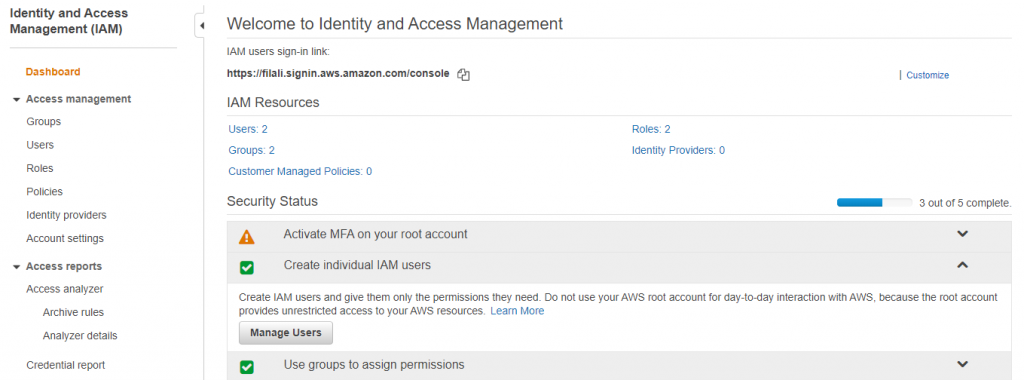

Dans le menu Create individual IAM users, cliquez sur Manage Users.

Cliquez sur Add user.

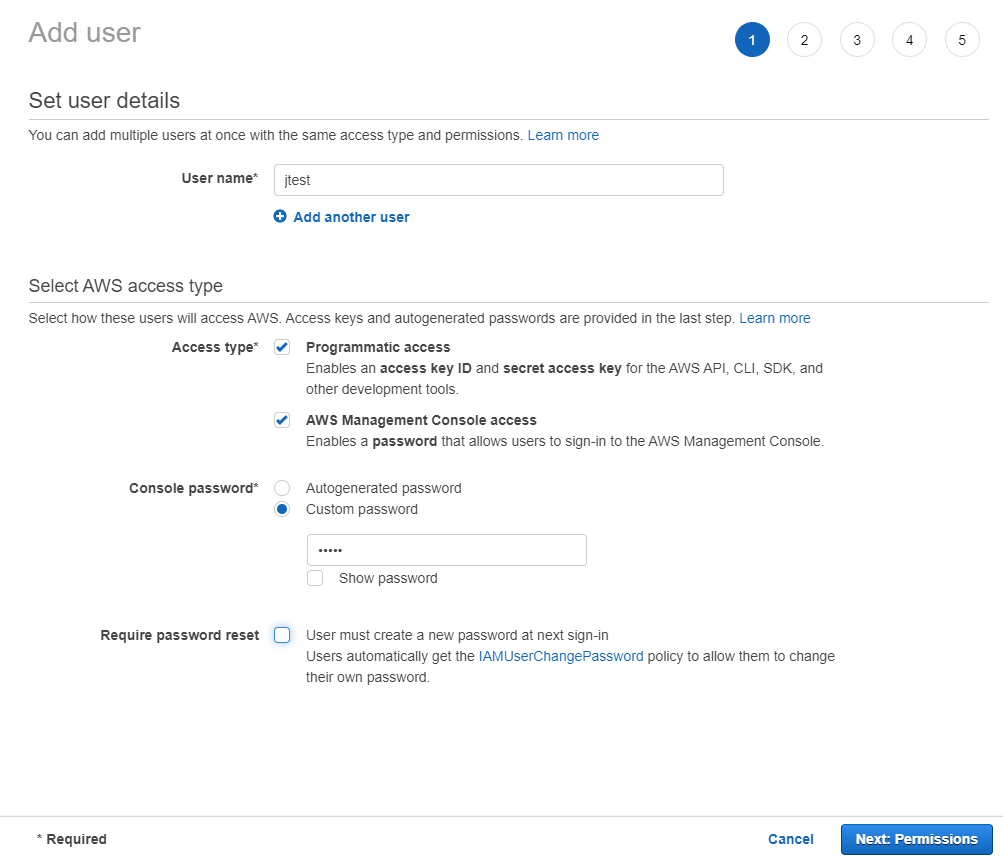

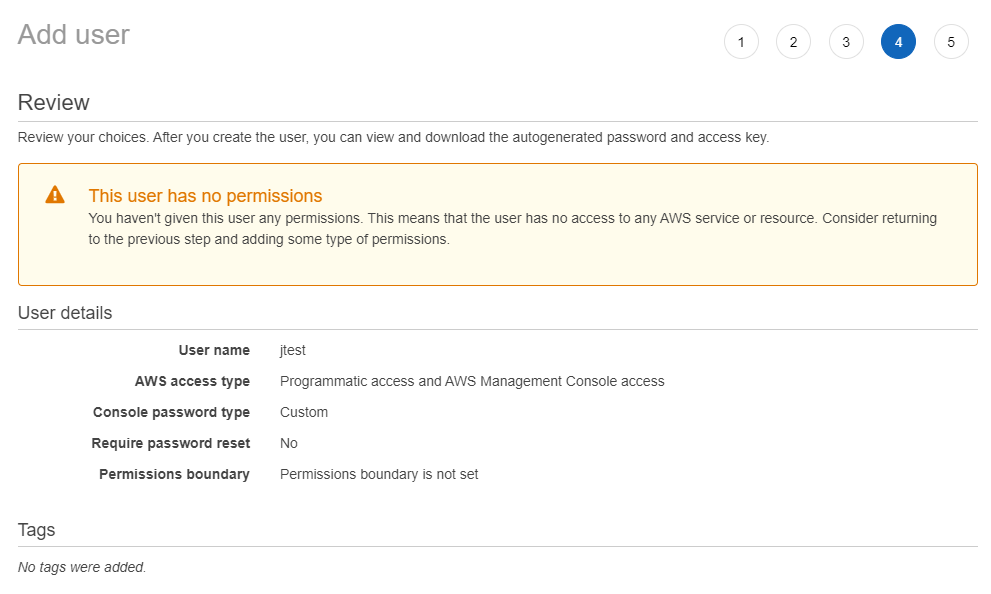

Donnez le nom d’utilisateur et remplissez les champs comme indiquez ci-dessous. Cliquez sur Next : Permissions.

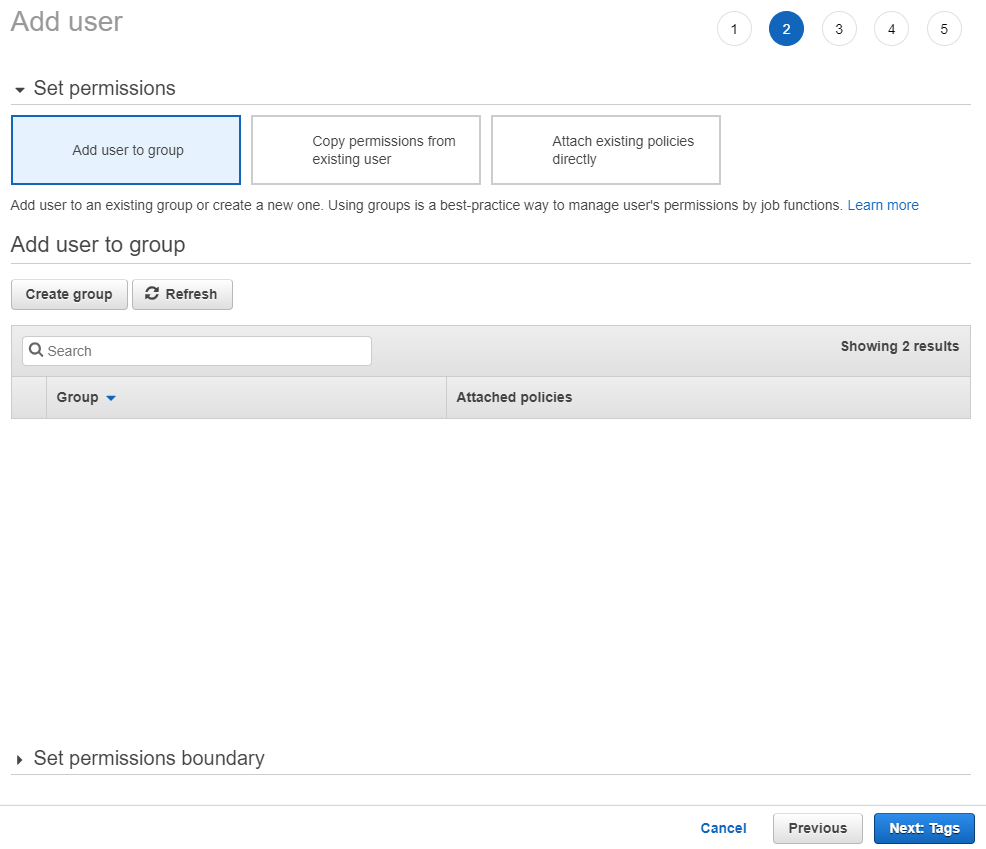

Cliquez sur Next: Tags

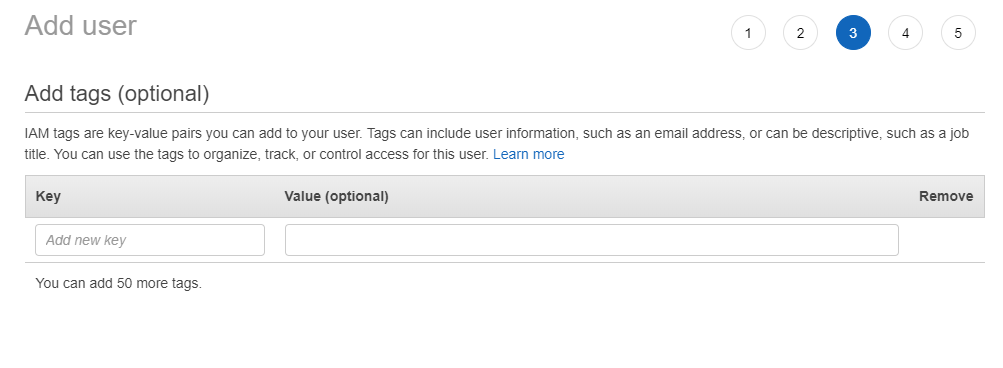

Cliquez sur Next : Review.

Voici un récapitulatif de la création de l’utilisateur, cliquez sur Create user.

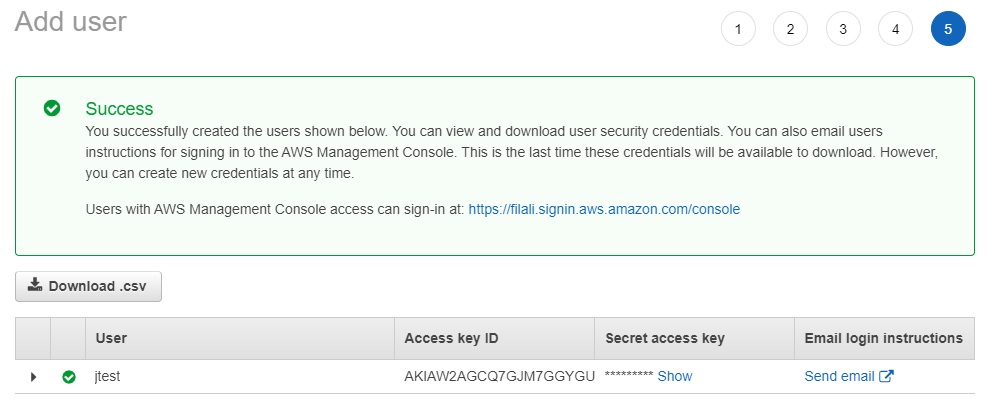

L’utilisateur est maintenant créé.

Connectez-vous avec l’utilisateur précédemment créé pour tester la connexion de ce compte.

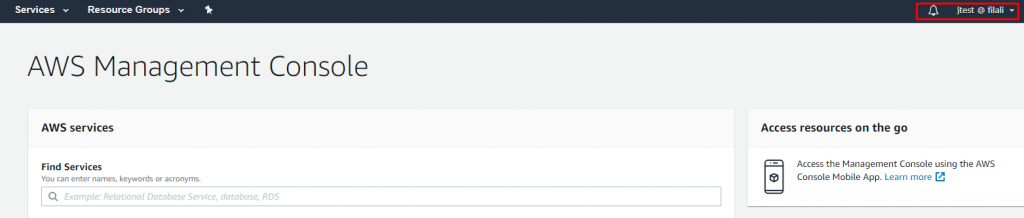

La connexion à son compte est bien établie.

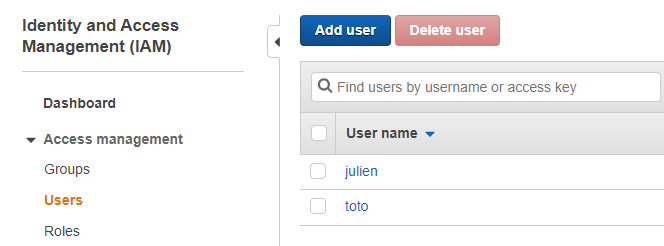

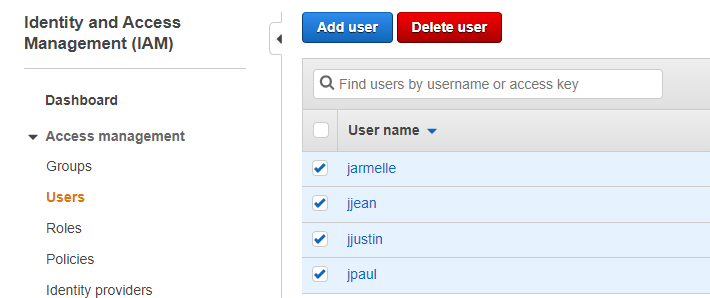

Refaites la même procédure décrite ci-dessus pour créer les utilisateurs « Jean, Paul, Justin et Armelle ».

Les utilisateurs sont maintenant créé.

L’utilisateur est maintenant créé.

2.4 Création des groupes

Depuis la console de management IAM, cliquez sur Manage Groups.

Cliquez sur Create New Group.

Nommez le nom du groupe puis cliquez sur Next Step.

Sélectionnez le type de droit qu’aura le groupe puis cliquez sur Next Step.

Voici un récapitulatif du groupe. Cliquez sur Create Group.

Le groupe a bien été créé.

Répétez la même procédure décrite ci-dessus pour créer les groupes « ManagerEC2 » en Lecture/Ecriture et « AuditeurEC2 » en Lecture seule.

- L’utilisateur Jean sera dans le groupe PowerAdmin

- L’utilisateur Paul sera dans le groupe ManagerEC2

- Les utilisateurs Justin et Armelle sera dans le groupe AuditeurEC2

Les groupes ont bien été

créés et les utilisateurs ont bien été ajoutés.

2.5 Création des stratégies d’accès

Depuis la console de management IAM, cliquez sur Policies.

Cliquez sur Create policy.

Cliquez sur Import managed policy.

Sélectionnez la stratégie à modifier puis cliquez sur Import.

Cochez la case MFA required, cliquez ensuite sur Review policy.

Donnez un nom à votre stratégie ainsi qu’une description et cliquez sur Create policy.

La stratégie a bien été créé.

Pour ajouter un utilisateur dans une stratégie, cliquez sur la stratégie en question.

Dans l’onglet Policy usage, cliquez sur Attach.

Sélectionnez l’utilisateur et cliquez sur Attach policy.

L’utilisateur a bien été créé.

3. Images et instances

3.1 Création d’une instance

Depuis la console de management AWS, cliquez sur EC2.

Cliquez sur Launch Instance.

Sélectionnez Amazon Linux 2 AMI puis cliquez sur le bouton Select.

Sélectionnez votre type d’instance et cliquez sur Next : Configure Instance Details.

Laissez les champs par défaut et cliquez sur Next : Add Storage

Laissez par défaut puis cliquez sur Next : Add Tags

Remplissez les champs ci-dessous, cliquez sur Next : Configure Security Group.

Ajoutez une nouvelle règle en cliquant sur Add Rule et sélectionnez le type de règle en http. Cliquez ensuite sur Review and Launch.

Voici un récapitulatif de l’instance, cliquez sur Launch.

Sélectionnez la paire de clé adéquat a l’instance, cochez la case concernant la paire de clé et cliquez sur Launch instances.

L’instance est bien créé et a bien été démarré.

En cliquant sur view instance, nous pouvons voir notre instance précédemment créé en mode « running ».

Répétez la

même procédure pour la création d’une instance windows server en tant que

controller de domaine et une instance Ubuntu avec un serveur apache et php

d’installé.

3.2 Connexion aux instances créés

Pour vous connectez au serveur windows, sélectionnez l’instance puis connect.

Cliquez sur Get Password pour générer le mot de passe a l’aide de la paire de clé.

Importez la paire de clé depuis votre pc puis cliquez sur Decrypt Password.

Une fois le mot de passe décrypté, copier la clé.

Cliquez Download Remote Desktop File pour télécharger le fichier remote pour se connecter au serveur.

Ouvrez le fichier Remote puis coller le mot de passe précédemment copier et cliquez sur OK. Acceptez ensuite le certificat.

Nous avons bien accès a l’instance windows serveur.

Par la suite nous avons installer les roles ad/ds sur le serveur windows pour en faire un DC

Pour se connecter sur l’instance Ubuntu, nous utiliserons l’outil Putty.

Depuis PuttyKeygen, cliquez sur Load.

Cliquez sur Save private key pour enregistrer la clé généré en .ppk.

Nous allons récupérer les informations du DNS public de l’instance pour pouvoir ensuite se connecter en SSH sur l’instance. Sélectionnez l’instance Ubuntu et cliquez sur Connect.

Copier le DNS public.

Lancer putty et collez le DNS public de l’instance précedémment créé dans la partie « Host Name (or IP address).

Dans l’onglet SSH puis Auth, cliquez sur Browse pour importer la clé ppk. Cliquez ensuite sur Open.

Loggez-vous avec vos identifiant. Vous êtes bien connecté a l’instance Ubuntu.

Le serveur

apache avec php est bien installé sur le serveur.

4. Réseaux EC2

4.1 Association/Dissociation d’une adresse IP

Depuis la console de management EC2, dans l’onglet Network and Security, cliquez Elastic IPs.

Cliquez sur Allocate Elastic IP address.

Cliquez sur Allocate.

Sélectionnez l’instance en question puis cliquez Associate.

L’adresse IP a bien été associé a l’instance.

Nous pouvons voir que l’adresse IP est bien associé a l’instance du serveur web apache.

Pour dissocier une adresse IP a une instance, cliquez sur Action puis Disassociate Elastic IP address.

L’adresse a bien été dissocié.

Pour libérer une adresse IP qu’on a réservé, cliquez droit sur Action puis Release Elastic IP address.

4.2 Création d’un ELB

Depuis la console de management EC2, dans l’onglet Load Balancing, cliquez Load Balancers.

Cliquez sur Create Load Balancer.

Dans la catégorie Applicaton Load Balancer, cliquez sur Create.

Entrez le nom de votre load Balancer.

Sélectionnez dans Availibility Zones, les différents type de subnet que vous utiliserez. Ajoutez ensuite un tag en entrant le nom du tag ainsi que sa value. Cliquez sur Add tag puis Next : Configure Security Setting.

Cliquez sur Next : Configure Security Groups.

Sélectionnez les groupes de sécurité que vous voulez ajouter puis cliquez sur Next : Conifigure Routing.

Donnez un nom au groupe ciblé, cliquez ensuite sur Next : Register Targets.

Laissez par défaut les options suivantes, car nous allons par la suite configurer l’auto scaling. Cliquez sur Next : review.

Voici un récapitulatif des étapes de la création du ELB, cliquez sur Create.

Le ELB a

bien été créé.

4.3 Création d’un auto scaling

Depuis console de management EC2, cliquez sur Launch Configurations

Cliquez sur Create launch configuration

Sélectionnez une AMI, choisissez après le type d’instance, stockage, etc…

Ajoutez les règles http et https en cliquant sur Add Rule, cliquez ensuite sur Review.

Voici un récapitulatif de l’auto-scaling, cliquez sur Create launch configuration.

Créez une nouvelle paire de clé en cliquant sur Create launch configuration.

La configuration de lancement a bien été créé, cliquez maintenant sur Create an Auto Scaling group using this launch configuration.

Sélectionnez la valeur 2 dans Start with instance..

Cochez la case Receive traffic from one or more load balancer, sélectionnez le target groups. Cochez la case ELB. Cliquez sur Configure scaling policies.

Sélectionnez l’option Use scaling policies to adjust the capacity of this group. Donnez un nom au groupe d’auto scaling et entrez comme valeur 70 a Target value. Cliquez sur Next : Configure Notifications.

Cliquez sur Next :Configure Tags

Donnez un nom de clé et une valeur a la clé puis cliquez sur Review.

Voici un récapitulatif de la configuration. Cliquez sur Create Auto Scaling group.

Le groupe auto scaling a bien été créé.

Nous pouvons voir que le groupe a bien été créé.

Nous pouvons voir les instances créé par l’auto scaling.

5. Amazon S3

5.1 Création d’un compartiment

Depuis la console de management, déroulez le menu All services et cliquez sur S3.

Create bucket.

Entrez un nom a votre Compartiment, cliquez ensuite sur Create.

Le compartiment a bien été créé.

Cliquez sur le compartiment précédemment créé et cliquez sur Create Folder.

Donnez un nom au dossier, nous utiliserons pas de chiffrement pour ce dossier. Cliquez sur Save.

Le dossier a bien été créé.

Nous pouvons ainsi placer des fichiers dans le dossier en cliquant sur Upload.

Le fichier a

bien été uploadé.

5.2 Gestion des accès aux objets du compartiment

Depuis le compartiment précédemment créé, sur l’onglet Permissions cliquez sur Edit

Décochez la case Block all public access et cliquez sur Save ?

Tapez le mot confirm pour confirmer l’accès au publique puis cliquez sur Confirm.

L’accès au publique du compartiment a bien été appliqué.

Nous pouvons voir que le publique a bien accès au compartiment.

5.3 Héberger des sites web

Depuis la console de management S3, cliquez sur Create Bucket pour créer un nouveau compartiment (suivez la procédure décrite ci-dessus sur la création d’un compartiment).

Cliquez ensuite sur le bucket créé puis dans onglet Properties, cliquez sur Static webiste Hosting.

Remplissez les champs comme indiqué ci-dessous et cliquez sur Save.

Le compartiment est bien devenu un hote d’hébergement de site web.

Depuis l’onglet Overview, cliquez sur Upload ou déplacer directement les fichiers de votre site

Cliquez ensuite sur Upload.

En accédant au lien, nous accédons bien au site web du compartiment. Ne pas oublier de gérer l’accès au compartiment en mode publique.

6. Les VPCs

6.1 Création d’un VPC

Depuis la console de management, déroulez le menu All services, Networking et Content Delivery et cliquez sur VPC.

Cliquez sur Launch VPC Wizard.

Sélectionnez la catégorie VPC with Public and Private Subnets en cliquant sur Select.

Remplissez les champs comme indiqué ci-dessous en indiquant le nom du VPC, les sous-réseaux privé/publique qui seront utilisé ainsi que les zones de disponibilité. Dans la catégorie Specify the details of your NAR instance, cliquez sur Use a NAT gateway instead. Choisissez comme instance type « t2.micro ». Nous utiliserons pas de paire de clé. Cliquez sur Create VPC.

Le VPC a bien été créé.

Nous pouvons voir que 3 tables de routage ont été créé.

Dans l’onglet Sécurity group, cliquez sur Create security group.

Donnez un nom au groupe de sécurité puis sélectionnez le VPC précédemment créé. Cliquez sur Create.

Le groupe de sécurité a bien été créé.

Une fois le groupe de sécurité créé, sélectionnez le groupe. Dans l’onglet Inbound Rules, cliquez sur Edit rules.

Ajoutez les règles SSH, http et HTTPS comme indiqué ci-dessous. Cliquez ensuite sur Save rules.

Les règles ont bien été ajouté.

Depuis l’onglet Virtual Private Cloud, cliquez sur NAT Gateway.

Cliquez sur Create NAT Gateway

Sélectionnez le VPC créé.

Nous n’avons pas d’adresse IP Elastique.

Cliquez sur Allocate Elastic IP address pour allouer une adresse IP automatiquement, ensuite cliquez sur Create a NAT Gateway.

La passerelle NAT a bien été créé.

Nous allons maintenant créé une instance. Répétez les étapes de la création d’instance décrit ci-dessus. A l’étape 3, sélectionnez le VPC créé.

Sélectionnez le groupe vpc créé.

Créez ensuite une paire de clé puis lancer l’instance. L’instance va donc récupéré l’adresse IP du subnet.

Nous pourrons communiquer les différentes instances sur différents subnet suite à notre configuration.

Les Auteurs: Julien BON/julien.bon96@gmail.com; Fidèle TATEFO